Vertrauliche Informationen können durch die Beschränkung des Zugriffs auf die Netzwerke oder Computer, wo die Informationen gespeichert sind, gesteuert werden. Sobald Benutzern der Zugriff ermöglicht wird, gibt es jedoch keine Beschränkungen mehr in Bezug darauf, was mit dem Inhalt gemacht werden kann oder an wen er gesendet werden kann. Diese Weiterleitung von Inhalten ermöglicht es also mühelos, dass vertrauliche Informationen Personen erreichen, die sie nie erhalten sollten.

Vertrauliche Informationen sind z.B. Finanzberichte und -daten, juristische Verträge, vertrauliche Produktinformationen, Verkaufsberichte und -planungen, Modekollektionen, Entwicklungsdokumentationen, Wettbewerbsanalysen, Forschungsdaten und patentrechtlich geschützte Informationen sowie Kunden- und Mitarbeiterdaten und vertrauliche E-Mail-Nachrichten. Also die Informationen, die in den meisten Unternehmen den höchsten Wert darstellen. Und genau diese werden oft nur durch ein Wasserzeichen oder das als Text eingefügte Wort Vertraulich geschützt.

Inzwischen kommt das Thema Datenschutz für Personen bezogene Informationen PII (personally identifying information) hinzu. Und ganz neue Themen wie die DS-GVO / GDPR. Dazu auch gleich mehr…

Seit Microsoft Office 2003 bietet Microsoft ein Feature names Information Rights Management (IRM), mit dessen Hilfe verhindert werden kann, dass vertrauliche Informationen in die Hände der falschen Personen gelangen, sei es absichtlich oder aus Unachtsamkeit.

Die Technologie wird auch mit anderen Namen bezeichnet:

- Information Rights Management IRM

- Enterprise Rights Management ERM

- Windows Rights Management WRM

- Rights Management Services RMS

- oder einfach Dokumentenschutz

- Rechteverwaltungsdienst

Hier ist jeweils die Software oder die Technologie gemeint, im Wesentlichen aber das gleiche. Wohingegen der Begriff Digital Rights Management DRM meist geschütze Musikstücke meint.

Inzwischen, im Jahre 2017 sind wir beim Begriff Azure Information Protection angekommen und das Thema – mindestens so brisant wie immer aber mit neuen Funktionen – bekommt endlich eine fassbare Dimension!

Wir haben eine äussert umfassende PowerPoint erstellt (über 80 Folien), die mit vielen ScreenShots, Tabellarischen Übersichten das Thema Produkttechnisch und Lizenztechnisch aufbereitet. Diese Folien stehen für unsere Abonnenten hier im Extranet zum Download und zur eigenen Nutzung bereit.

Inhalt

- Grundlegende Infos

- Wie funktioniert IRM?

- Active Directory Rights Management Services AD RMS

- IRM-Funktionen

- IRM in der Cloud

- Azure Information Protection

skilllocation hat alle Inhalte zum Thema IRM in einer PowerPoint-Präsentation aufbereitet. Wie bei allen unseren Folien gilt: wenn Sie die Datei innerhalb eines Abonnements erwerben, dürfen Sie (und nur Sie!) die Folien mit eigenem Design versehen, anpassen oder erweitern und bei Kundenpräsentationen nutzen. Download im Extranet hier für Abonnenten.

Grundlegende Infos

Verwaltung von Informationsrechten (Information Rights Management, IRM) hilft beim Schützen vertraulicher Informationen vor Druck, Weiterleitung, Speicherung, Bearbeitung und Kopieren durch nicht autorisierte Personen.

Die erste Office Version, die IRM nutzen konnte war bereits Office 2003.

IRM bietet folgende Möglichkeiten:

- Verhindern von Weiterleiten, Ändern, Drucken, Faxen, Speichern oder Ausschneiden und Einfügen von IRM-geschützten Inhalten durch autorisierte Empfänger

- Schützen von Anlagen in unterstützten Dateiformaten mit der gleichen Schutzstufe wie die Nachricht

Ablaufunterstützung für IRM-geschützte Nachrichten und Anlagen, damit sie nach einem bestimmten Zeitraum nicht mehr angezeigt werden können - Kopierschutz für IRM-geschützte Inhalte beim Kopieren mit dem Snipping Tool in Microsoft Windows.

IRM kann jedoch nicht verhindern, dass Informationen mithilfe der folgenden Methoden kopiert werden:

- Verwendung von Drittanbieterprogrammen für Bildschirmaufnahmen

Verwendung bildgebender Geräte (z.B. Kameras) zum Fotografieren IRM-geschützter Inhalte, die auf dem Bildschirm angezeigt werden - Merken oder Abschreiben der Informationen durch den Benutzer

Wie funktioniert IRM?

Mit IRM kann ein einzelner Autor ein Dokument, eine Arbeitsmappe oder eine Präsentation mit Zugriffseinschränkungen für diejenigen Personen erstellen, die auf den Inhalt zugreifen.

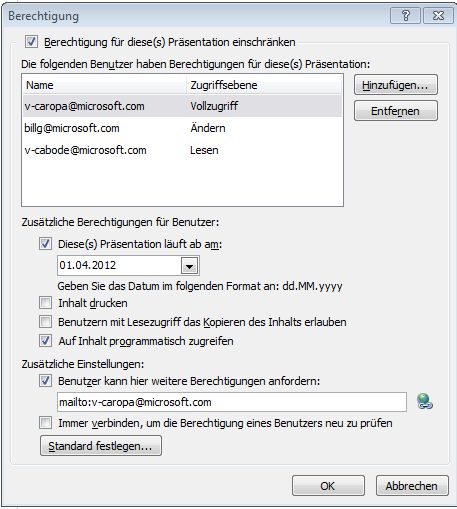

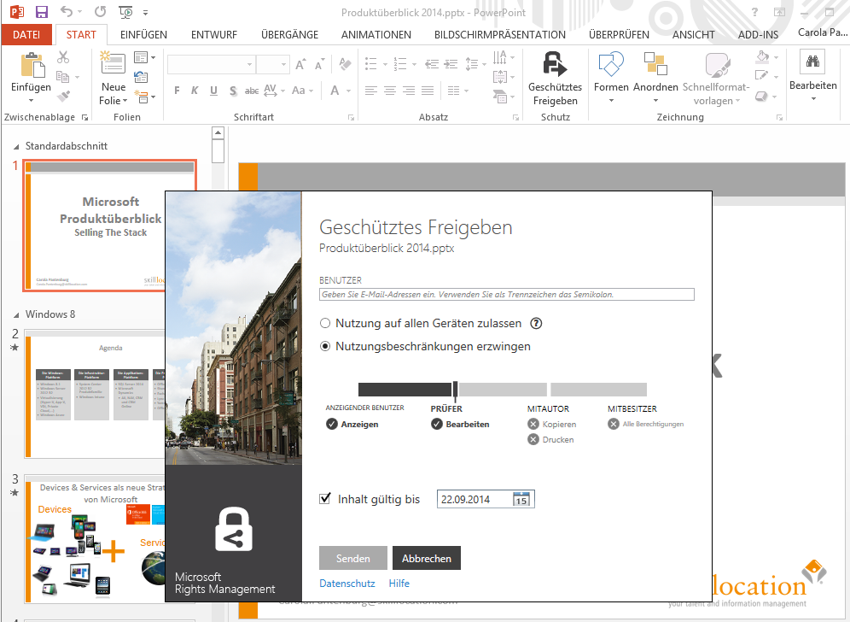

Autoren verwenden das Dialogfeld Berechtigung, um Benutzern den Lese- und Änderungszugriff zu gewähren und Ablaufdaten für Inhalte festzulegen. Die Zuweisung der Rechte erfolgt pro Benutzer, kann aber auch Verteilerlisten (Gruppen im Active Directory) zusammenfassen:

Solche Rechte können manuell oder auf Richtlinienbasis vergeben werden. So kann beispielsweise ein Unternehmensadministrator eine Richtlinie namens “Contoso Vertraulich” erstellen, die angibt, dass Dokumente, die diese Richtlinie verwenden, nur von Benutzern innerhalb der Domäne des Unternehmens geöffnet werden können.

Beim Öffnen einer IRM-geschützten Datei wird im AD nachgesehen, welche Rechte der öffnende Benutzer hat. Sind diese eingeschränkt, sind entsprechende Funktionen ausgegraut und eine Info zeigt die Einschränkung an:

In Word, Excel oder PowerPoint können Benutzer im Dialogfeld Meine Berechtigung die ihnen erteilten Berechtigungen über Berechtigungsanzeige… einsehen:

- Die Daten werden auf der Anwendungsebene verschlüsselt und enthalten eine Richtlinie, die die autorisierte Verwendung für dieses Dokument definiert

- Verfügbar für Word, Excel, PowerPoint und Outlook

- Wenn ein geschütztes Dokument von einem legitimierten Benutzer verwendet oder von einem autorisierten Dienst verarbeitet wird, werden die Daten im Dokument entschlüsselt, und die Rechte, die in der Richtlinie definiert werden, werden durchgesetzt.

Genaue techn. Informationen finden sich hier: https://docs.microsoft.com/de-de/information-protection/understand-explore/how-does-it-work

Active Directory Rights Management Services AD RMS

Seit Office 2003 und Windows Server 2008 gibt es die Active Directory Rights Management Services AD RMS. Sie sollten als Minimum-Version eingesetzt werden, um auf einem lokalen Server (On-Premise) Rechteverwaltungsdienste zu konfigurieren.

Mithilfe von Active Directory Rights Management Services AD RMS können vertrauliche Informationen durch dauerhafte Richtlinien Zertifikatsbasierend geschützt werden. Benutzer können definieren, wer die Informationen öffnen, ändern, drucken oder weiterleiten darf. Unternehmen können benutzerdefinierte Vorlagen für Verwendungsrichtlinien erstellen (z.B. Vertraulich, Schreibgeschützt, Intern).

AD RMS ist dazu ausgelegt, Inhalte zu schützen, unabhängig davon, wohin diese verschoben werden. Der Schutz hängt direkt an dem Dokument und nicht an dem Ordner, in dem es liegt.

Ein IRM-System umfasst

- einen Windows Server (2008 oder höher),

- auf dem die Active Directory-Rechteverwaltungsdienste (Active Directory Rights Management Services, AD RMS) als Serverrolle ausgeführt werden,

- einen Datenbankserver (z.B. Microsoft SQL Server) und

- den AD RMS-Client. Der AD RMS-Clients ist im Betriebssystem Windows Vista und höher bereits enthalten.

- WICHTIG: Für die Nutzung der Rights Management Dienst ist eine RMS CAL erforderlich!

IRM-Funktionen

Im Laufe der Jahre wurden zwar einige Verbesserungen und Erweiterungen hinzugefügt, die prinzipiellen Funktionen der Rechteverwaltung sind aber schon seit Beginn möglich.

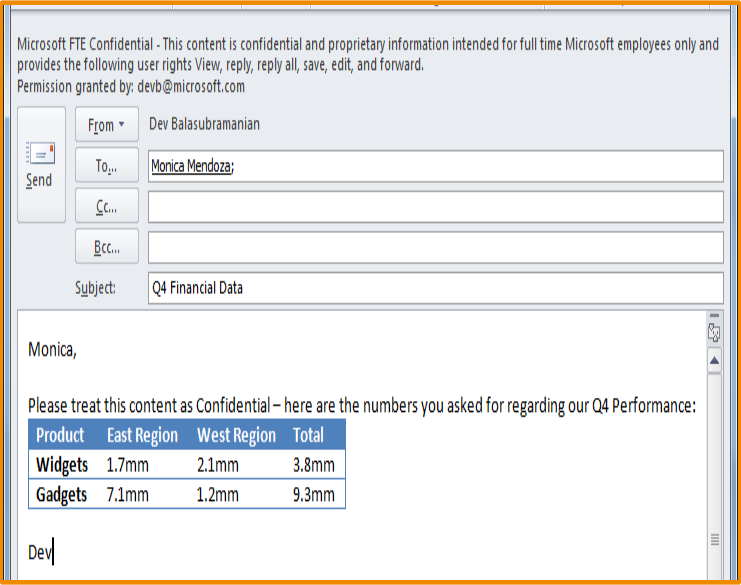

Absichern von E-Mails

Bei herkömmlichen E-Mail-Sicherheitslösungen fehlen häufig Tools, mit denen die Anwendung einheitlicher Messagingrichtlinien erzwungen werden kann. Beispiel: Ein Benutzer sendet eine Nachricht mit vertraulichen Informationen und kennzeichnet diese mit Firma (vertraulich) und Nicht weiterleiten. Nachdem die Nachricht dem Empfänger zugestellt wurde, hat der Absender oder die Organisation jedoch keine Kontrolle mehr über die Informationen. Der Empfänger kann die Nachricht wissentlich oder unabsichtlich an externe E-Mail-Konten weiterleiten (mithilfe von Funktionen wie den Regeln für die automatische Weiterleitung) und so Ihre Organisation dem nicht unerheblichen Risiko von Informationslecks aussetzen.

Um Informationslecks zu verhindern, schließt Microsoft Exchange Server Funktionen für die Verwaltung von Informationsrechten (Information Rights Management, IRM) ein, mit denen dauerhafter Online- und Offlineschutz von E-Mail-Nachrichten und Anlagen bereitgestellt wird.

Mit IRM können außerdem Aktionen der Empfänger, wie beispielsweise das Weiterleiten einer Nachricht an andere Empfänger, das Drucken einer Nachricht oder einer Anlage oder das Extrahieren von Nachrichteninhalten oder Anlagen mittels Kopieren und Einfügen, zugelassen oder eingeschränkt werden. Der IRM-Schutz kann durch Benutzer in Microsoft Outlook oder Microsoft Outlook Web App angewendet werden. Er kann sich jedoch auch nach den Messagingrichtlinien richten und anhand von Transportschutzregeln oder Outlook-Schutzregeln angewendet werden.

Outlook-Schutzregeln sind eine Funktion von Exchange 2010 und Outlook 2010. In früheren Versionen von Outlook wird diese Funktion nicht unterstützt.

In Verbindung mit AD RMS bietet Microsoft Exchange Server 2010 eine neue E-Mail-Funktionalität mit IRM-Schutz für Unified Messaging-Voicemailnachrichten sowie Microsoft Outlook-Schutzregeln, die den IRM-Schutz automatisch auf Nachrichten in Outlook 2010 anwenden können, bevor sie den Microsoft Outlook-Client verlassen.

Schlüsselwörter in der Nachricht erzwingen so z.B. eine IRM-Richtlinie.

Entschlüsseln von IRM-geschützten Nachrichten in Exchange (E-Mail-Archivierung, eDiscovery)

Damit behördliche Bestimmungen eingehalten werden können, müssen Unternehmen in der Lage sein, auf verschlüsselte Nachrichteninhalte zugreifen zu können. Außerdem müssen sie zum Erfüllen der Anforderungen an eDiscovery (elektronische Beweiserhebung) aufgrund von Rechtsstreitigkeiten, behördlichen Prüfungen oder internen Untersuchungen verschlüsselte Nachrichten durchsuchen können.

Zur Unterstützung dieser Aufgaben enthält Exchange 2010 die folgenden IRM-Funktionen:

- Transportentschlüsselung Damit Messagingrichtlinien angewendet werden können, sollten Transport-Agents, wie beispielsweise der Transportregel-Agent, Zugriff auf die Nachrichteninhalte haben. Die Transportentschlüsselung ermöglicht es Transport-Agents, die auf Exchange 2010-Servern installiert sind, auf Nachrichteninhalte zuzugreifen.

- Journalberichtentschlüsselung Zur Einhaltung behördlicher Bestimmungen oder geschäftlicher Anforderungen können Unternehmen Nachrichteninhalte mithilfe der Journalfunktion aufbewahren. Der Journal-Agent erstellt für Nachrichten, auf die die Journalfunktion angewendet wird, einen Journalbericht und schließt Metadaten über die Nachricht in den Bericht ein. Die ursprüngliche Nachricht wird dem Journalbericht angefügt. Ist die Nachricht in einem Journalbericht durch IRM geschützt, fügt die Journalberichtentschlüsselung dem Journalbericht eine Kopie der Nachricht im Klartext an.

- IRM-Entschlüsselung für die Exchange-Suche Mit der IRM-Entschlüsselung für die Exchange-Suche kann die Exchange-Suche Inhalte in IRM-geschützten Nachrichten indizieren. Wenn ein Discovery-Manager mithilfe der Postfachübergreifenden Suche über mehrere Postfächer eine Discoverysuche durchführt, werden auch die indizierten, IRM-geschützten Nachrichten in die Suchergebnisse einbezogen.

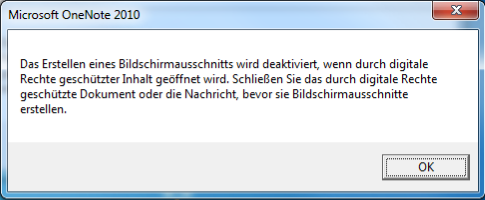

Erstellen von ScreenShots

Wenn in den RMS-Rechten festgelegt ist, dass die ScreenShot-Funktion nicht zulässig ist, werden die Tastenkombination Alt+Druck sowie einige ScreenShot-Tools wie OneNote von RMS deaktiviert. In einer Umgebung mit nicht verwalteten Desktops kann ein Benutzer jedoch nicht von Microsoft stammende Produkte verwenden, um den Bildschirminhalt als ScreenShot zu kopieren. Auch das Abtippen oder Abfotografieren ist natürlich möglich.

Von daher ist ein Dokumentenschutz mit RMS nie 100% sicher, aber wesentlich sicherer als rot „vertraulich“ in das Dokument zu schreiben.

Die richtige Office Edition

Nur die Anwendungen der Office Professional Plus Editionen unterstützen die IRM-Integration (seit 2003)!

Vertrauenswürdige Suche

Die Suchfunktion in SharePoint bzw. dem Search Server ist standardmässig auf „Vertrauenswürdige Suche“ gesetzt. Dies bedeutet, dass einem Anwender in der Trefferliste nur Inhalte angezeigt haben, auf die er mindestens Leserechte hat. Ist ein Dokument IRM-verschlüsselt, wird es gar nicht erst gelistet. Liegt das Dokument in einem SharePoint-Ordner oder ist mit Access Control Lists im Dateisystem versehen, wird es nicht angezeigt.

Exchange Online und Exchange Server verwenden die dienstseitige Indizierung, sodass die RMS-geschützten E-Mails eines Benutzers automatisch in ihren Suchergebnissen angezeigt werden.

SmartPhones und IRM

In Exchange 2010 können Benutzer von Windows Mobile-Geräten durch IRM geschützte Nachrichten anzeigen und erstellen. Hierfür müssen Benutzer ihre unterstützten Windows Mobile-Geräte mit einem Computer verbinden und sie für IRM aktivieren. In Exchange 2010 SP1 kann IRM in Microsoft Exchange ActiveSync aktivieret werden, damit Benutzer von Geräten mit Exchange ActiveSync durch IRM geschützte Nachrichten anzeigen, beantworten, weiterleiten und erstellen können.

Active Directory Rights Management Services Mobile Device Extension

Add-in

Seit August 2016 unterstützen sämtliche Office-Mobile-Apps das Lesen von Review-Rights-geschützten E-Mails und Office-Dokumenten – egal ob auf Android, iOS, Mac oder Windows.

Active Directory Federation Services ADFS

AD RMS und ADFS wurden mit Windows Server 2008 integriert, damit Unternehmen vorhandene Verbundbeziehungen für die Zusammenarbeit mit externen Partnern nutzen können. Beide ADs vertrauen sich, so dass Benutzer Rechte vergeben und prüfen können über Unternehmensgrenzen hinweg.

Eine Organisation, die AD RMS einsetzt, kann mit ADFS einen Verbund mit einer externen Entität aufbauen und diese Beziehung dazu verwenden, durch Rechte geschützte Inhalte innerhalb der beiden Unternehmen auszutauschen, ohne dass an beiden Orten AD RMS bereitgestellt werden muss.

Für die Active Directory-Verbunddienste (Active Directory Federation Services, AD FS) ist eine sichere Kommunikation zwischen AD RMS und dem AD FS-Ressourcenserver erforderlich.

IRM in der Cloud

Durch die Markteinführung von Microsoft Azure wird ja praktisch ein Windows Server mit seinen Diensten in der Cloud bereitgestellt. So wie sich über den Dienst Hyper-V Virtuelle Maschinen hosten lassen, können über den Dienst Rights Management Services Rechteverwaltungsdienste as a Service genutzt werden. Der Name Azure AD RMS hat sich hier etabliert.

Außerdem kamen neue Funktionen und Erweiterungen hinzu. In frühen Implementierungen von Rights Management konnten nur Office-Dateien geschützt werden, wozu ein nativer Schutz verwendet wird. Nun bedeutet generischer Schutz, dass alle Dateitypen unterstützt werden.

Wenn eine Datei an einem Speicherort gespeichert wird (direkter Schutz), der nicht unter der Kontrolle der IT ist, z.B. in einen Cloud-Speicherdienst bleibt die Datei geschützt.

Auch die Client-Ausweitung kam hinzu:

- Windows-Computer und -Telefone

- Mac-Computer

- iOS-Tablets und -Telefone

- Android-Tablets und -Telefone

Der Dienst wird nach „oben“ in Office 365 durchgereicht und lässt sich auch ohne Azure zu sehen, nutzen.

Azure Active Directory Rights Management Service AAD RMS

Seit 27.2.13 ist IRM Bestandteil einiger Office 365-Pläne: Über Azure AD Rights Management wird das Rechtemanagement in folgenden Paketen beinhaltet sein: Office 365 Enterprise Plan 3 and Plan 4, and Academic Plan 3 und Plan 4 (inzwischen auch Plan 5). Der Funktionsumfang entspricht dabei der On-Premise-Lösung, lässt sich also auch via Federation mit anderen Office 365-Kunden koppeln.

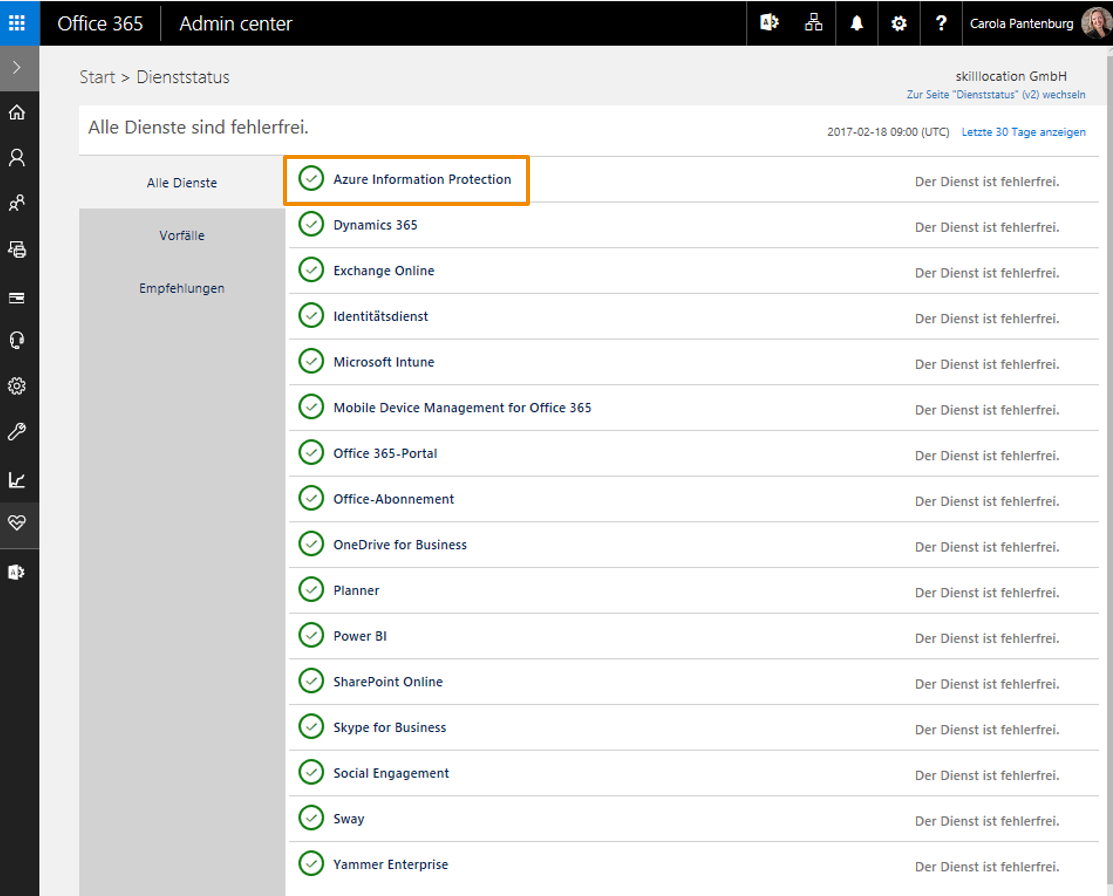

Sowohl die Federation (Identitätsdienst) auch den RMS-Dienst (Rechteverwaltungsdienst) war im Office 365 Admin-Portal gut sichbar (Stand des ScreenShots am 1.12.15)

Jeder Office 365 Kunde hat mit anderen Office 365 Kunden eine Federation ohne dass diese konfiguriert oder administriert werden muss (Sie kann jedoch deaktiviert werden). Der Aufwand, eine eigene lokale Zertifikatsinfrastruktur zu erstellen, entfällt und man kann nun Word-Dokumente zum Lesen aber nicht ändern an jeden (der auch Office 365 hat) freigeben!

Über den Microsoft Rights Management Connector (download / techn. Infos) lässt sich die digitale Rechteverwaltung lokaler Exchange oder SharePoint Server (2010/2013) an die cloudbasierten Microsoft Rights Management Services (RMS) anbinden.

IRM in SharePoint Online

Mit SharePoint Online oder SharePoint Server können Sie durch die IRM-Integration Listen und Bibliotheken schützen, damit eine ausgecheckte Datei nur autorisierte Personen verwenden können. Bei Listen und Bibliotheken wird der Informationsschutz immer von einem Administrator und nie von einem Endbenutzer angewendet. Außerdem wird er auf Listen- oder Bibliotheksebene für alle Dokumente in dem betreffenden Container angewendet statt auf einzelne Dateien.

- Dokumente schreibschützen, das Kopieren von Text deaktivieren, das Speichern einer lokalen Kopie oder das Drucken der Datei verhindern

- Vertrauenswürdige Suche wie bereits weiter oben beschrieben

- Wenn Sie SharePoint Online verwenden, können die Benutzer IRM auch auf ihre OneDrive for Business-Bibliothek anwenden.

IRM in Exchange Online

Häufig werden vertrauliche Informationen wie Finanzdaten, Verträge, vertrauliche Produktinformationen, Verkaufsberichte und -prognosen oder Patienten-, Kunden- und Mitarbeiterdaten per E-Mail ausgetauscht. Postfächer können daher zu Repositories großer Mengen potenziell vertraulicher Informationen werden, und Informationsverluste können eine ernstzunehmende Bedrohung für die Organisation darstellen.

Für IRM (Information Rights Management) in Exchange Online wird die Microsoft Azure-Rechteverwaltung (AAD RMS)-Dienst in Office 365 genutzt.

IRM-Nutzungsrechte werden der Nachricht selbst zugeordnet, sodass der Schutz sowohl online und offline als auch innerhalb und außerhalb der Firewall der Organisation stattfindet:

- Verlust vertraulicher Informationen durch E-Mails verhindern (Data Loss Prevention DLP)

- Online- und Offlineschutz von E-Mail-Nachrichten und -Anhängen

- in Microsoft Outlook oder Outlook Web App OWA

- mithilfe von Transportschutzregeln oder Outlook-Schutzregeln (basierend auf Nachrichtenbedingungen wie der Abteilung des Absenders, dem Empfänger und dem Empfängerbereich)

- E-Mails weiterleiten, drucken oder kopieren

Seit April 2014 ist RMS als Azure Dienst auch ohne Office 365 erhältlich. Wird Office 365 oder AAD RMS genutzt, sind die Funktionen identisch. Dieser Azure Dienst kostet 1,70 € pro User pro Monat und ist kein Azure-Consumption Service, dh. wird nicht vom Kontingent abgezogen sondern ist separat über einen Volumenlizenzvertrag beziehbar. Oder als Bestandteil der Enterprise Mobility Suite bzw. Enterprise Mobility + Security.

Azure Rights Management ermöglicht die Rechteverwaltung für Nicht-Office-Dateitypen.

So wird aus einem .PDF beispielsweise dann ein Protected PDF .ppdf

AD RMS in Exchange Online von Microsoft nicht mehr unterstützt.

Exchange Online umfasst Rights Management-Funktionen, die Online- und Offlineschutz für E-Mail-Nachrichten und -Anlagen bieten. Standardmäßig verwendet Exchange Online Azure Information Protection.

Am 28. Februar 2021 wird die Unterstützung für AD RMS in Exchange Online von Microsoft nicht mehr unterstützt. Wenn Sie eine Hybridumgebung bereitgestellt haben, in der Ihre Exchange-Postfächer online sind und Sie IRM mit Active Directory RMS lokal verwenden, müssen Sie zu Azure Rights Management Service (Azure RMS) migrieren.

Nach der Migration werden Ihre AD RMS-Server nicht mehr verwendet, aber Benutzer haben weiter Zugriff auf Dokumente und E-Mail-Nachrichten, die Ihre Organisation mithilfe von AD RMS geschützt hat. Für neue zu schützende Inhalte wird Azure Rights Management Service (Azure RMS) von Azure Information Protection verwendet.

Verschlüsselung / BYOK

Azure Active Directory Rights Management Service AAD RMS verwendet immer RSA 2048 für alle Public Key Kryptographien und SHA 256 für das Signing. Im Vergleich dazu unterstützt AD RMS den RSA 1024 und RSA 2048, und SHA 1 oder SHA 256 für Signing. Beide Azure Rights Management und AD RMS verwenden AES 128 für eine symmetrische Verschlüsselung.

Azure Rights Management ist compliant mit FIPS 140-2 wenn der Tenant Key erstellt und gemanagt wird von Microsoft (Default), oder von einem dem Kunden gehörenden Tenant Key (Bring Your Own Key BYOK).

Organisationen können ihren eigenen Mandantenschlüssel verwalten, die Bring Your Own Key BYOK-Lösung nutzen und ihren Mandantenschlüssel in Hardwaresicherheitsmodulen (HSMs) speichern.

Neue Anforderung an Dokumentenschutz

Mit Office 2013 gibt es die Funktion des Öffnen einer .PDF-Datei, um sie zu editieren. Hiermit wird das einfache Speichern als .PDF noch weniger eine Lösung für den Dokumentenschutz.

Auch Office for MAC unterstützt IRM:

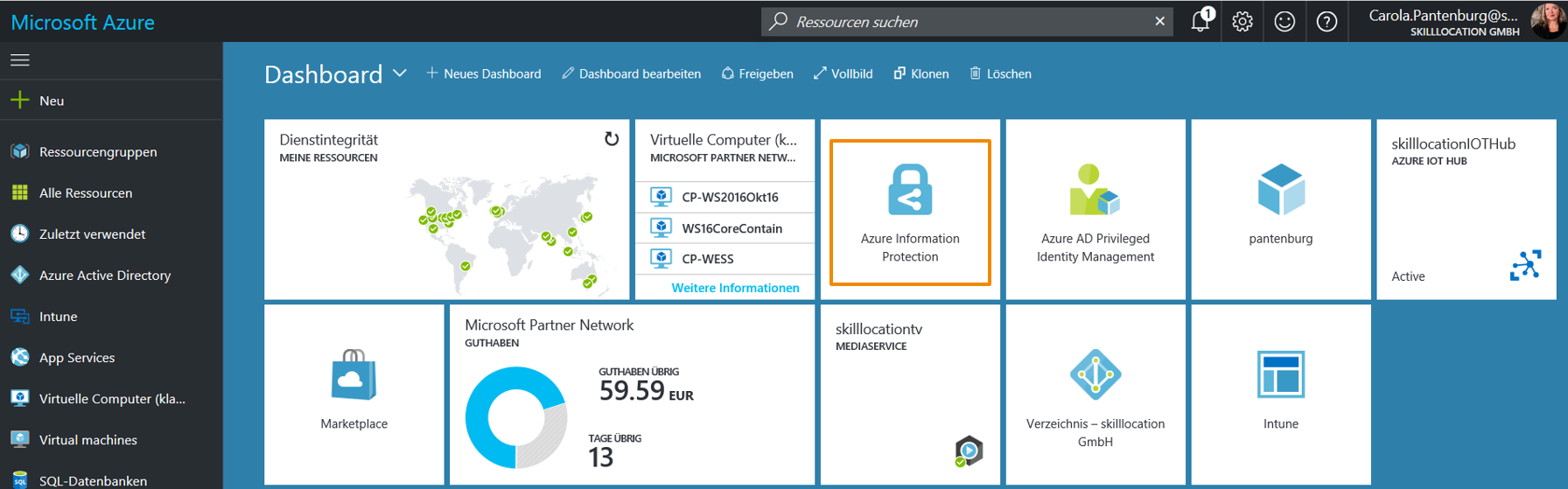

Azure Information Protection

Microsoft hat das Sicherheits-Unternehmen Secure Islands Ende 2015 übernommen. Seit 4.10.2016 gibt es nun die daraus entwickelte Azure Information Protection AIP. Azure Information Protection ist eine cloudbasierte Lösung, die Organisationen beim Klassifizieren, Bezeichnen und Schützen von Dokumenten und E-Mails unterstützt. Dies kann automatisch durch vordefinierbare Regeln und Bedingungen, manuell durch Benutzer oder durch eine Kombination beider Verfahren erfolgen. Azure Information Protection verwendet Azure AD für die Authentifizierung – sowohl für interne als auch für Benutzer anderer Organisationen.

Die Schutztechnologie ist der Azure Rights Management-Dienst, der nun eine Komponente von Azure Information Protection ist! (Daher taucht der Begriff Azure RMS auch an der ein oder anderen Stelle auf, damit ist dann konkret der Verschhlüsselungsmechanismus gemeint.)

Die in Office 365 E3 und E5 im Admin-Portal verwendeten Rechteverwaltungsdienste sind daher nun auch umbenannt:

Azure Information Protection erstellt zwei Standardvorlagen, sobald der Schutzdienst aktiviert ist. Dadurch ist es sehr einfach, sofort mit dem Schützen wichtiger Daten zu beginnen (für ein lokales RMS gibt es keine Vorlagen).

Azure Information Protection unterstützt Abteilungsvorlagen als eine Konfigurationseinstellung für die zusätzlichen Vorlagen (das lokale AD RMS unterstützt keine Abteilungsvorlagen).

AIP ermöglicht implizite Vertrauensstellungen zwischen Organisationen und Benutzern in jeder Organisation. Dies bedeutet, dass geschützter Inhalt zwischen Benutzern innerhalb derselben Organisation oder zwischen Organisationen freigegeben werden kann, wenn die Benutzer über Microsoft Office 365 oder Azure Rights Management verfügen oder sich für RMS for Individuals registrieren.

Über ein Azure Information Protection SDK stehen Entwicklern noch weitere Anpassungmöglichkeiten zur Verfügung. So können Branchenanwendungen mit der AIP-Schnittstelle versehen werden.

Datenklassifizierung und Bezeichnungen / Classification and Labeling

Azure Information Protection unterstützt Klassifizierungen und Bezeichnungen über die Azure Information Protection-Leiste, die in Office-Anwendung integriert ist, während dies bei lokale eingesetztem AD RMS nicht der Fall ist. Hierbei sollte vorab eine Klassifizierungsstrategie entwickelt werden.

Azure Information Protection-Client

[UPDATE am 18.3.24] Das Azure Information Protection (AIP) Unified Labeling-Add-In für Office wird im April 2024 eingestellt. Organisationen müssen ein Upgrade auf den Microsoft Purview Information Protection-Client Version 3.0 durchführen, um den Information Protection-Scanner, den Viewer und die Dateibezeichnung weiterhin verwenden zu können. Vertraulichkeitsbezeichnungen müssen in die integrierte Bezeichnungsoberfläche in Microsoft 365 Apps übergehen.Diese Information Protection-Leiste vereinfacht die Auswahl der Bezeichnungen für die richtige Klassifizierung. Dazu wird ein Client AddIn heruntergeladen, welches sich in Office integriert.

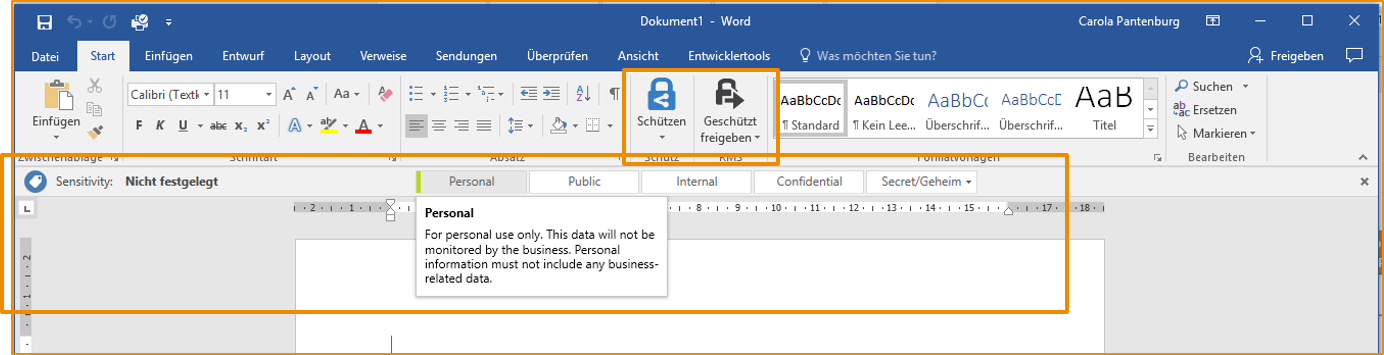

Das blaue Symbol „Schützen“ ist das Azure Information Protection Client AddIn. (Das schwarze Symbol „Geschützt freigeben“ ist die RMS-Freigabeanwendung, s.u.)

Download des Clients: Azure Information Protection-Client (Windows 7 SP1 und höher)

Das Add-In kann sich integrieren in:

- Office 365 ProPlus mit 2016-Anwendungen oder 2013-Anwendungen (Click-2-Run- oder Windows Installer-basierte Installation)

- Office Professional Plus 2016

- Office Professional Plus 2013 mit Service Pack 1

- Office Professional Plus 2010

Ich habe die Installation mit einem Office 365 Business getestet – sie hat auf den ersten Blick funktioniert mit den Demo-Policies und dem Add-In. Allerdings benötigt man ja vor allem den RMS bzw. AIP Service dazu.

RMS for Individuals

Das kostenlose RMS for Individuals-Abonnement können User nutzen, die selbst keine RMS-Installation haben.

Derzeit kann man mit diesem kostenlosen Abonnement auch Dokumente schützen und neue E-Mail-Nachrichten mit erweitertem Schutz erstellen. Die Funktion zum Erstellen neuer geschützter Inhalte ist jedoch nur zu Testzwecken gedacht und wird in der Zukunft möglicherweise entfernt.

Diese Benutzer können sich für ein kostenloses Geschäfts-, Schul- oder Unikonto registrieren, das mit Azure Information Protection verwendet wird, und die Rights Management-Freigabeanwendung herunterladen und installieren.

RMS-Freigabeanwendung

Die RMS-Freigabeanwendung ist eine kostenlose, herunterladbare Anwendung für Benutzer, denen eine RMS-verschlüsselte Datei zugesendet wurde, die aber kein RMS in ihrer Organisation implementiert haben. Minimum ist Windows 7 SP1 sowie mindestens das Microsoft .NET-Framework Version 4.0. Die RMS-Freigabeanwendung für mobile Geräte unterstützt die gängigsten verwendeten mobilen Geräte wie iPad und iPhone, Android, Windows Phone und Windows RT und kann aus dem jeweiligen Store heruntergeladen werden.

Wenn Benutzer ihre Dateien mit der RMS-Freigabeanwendung schützen, können sie auch von ihnen geschützte Dokumente nachverfolgen und bei Bedarf den Zugriff hierauf widerrufen. Doch die Fähigkeit zum Erstellen neuer geschützter Inhalte dient nur zu Testzwecken und wird ggf. künftig entfernt.

Ein Office-Add-In für Word, Excel, PowerPoint und Outlook wird installiert (das ist der schwarze Menüpunkt in obigem ScreenShot). Dieses bietet Benutzern im Menüband eine Schaltfläche Geschützt freigeben, über die ein bequem zu verwendendes Dialogfeld mit den Einstellungen aufgerufen wird, die am häufigsten zum Schützen von Dateien, die per E-Mail gesendet werden, verwendet werden. Diese Schaltfläche bietet zudem eine schnelle Möglichkeit für den Zugriff auf die Website zum Nachverfolgen von Dokumenten. Außerdem installiert sich eine Kontextmenüoption für den Windows Explorer, um weitere Dateiformate zu verschlüsseln.

Wenn mit der RMS-Freigabeanwendung eine Word-, Excel- oder PowerPoint-Datei geschützt werden soll, wird systemeigen (nativ) eine zweite Datei mit demselben Namen darstellt, aber mit der .PPDF -Dateinamenerweiterung für „Protected .PDF“. Dies stellt sicher, dass der Empfänger die Datei öffnen kann. Für Dateien, die generisch (allgemein) geschützt sind, wird die ursprüngliche Namenserweiterung immer in .PFILE geändert (TXT –> PTXT, XML –> PXML, JPG –> PJPG , usw.).

Wenn keine RMS-fähige Anwendung installiert ist, mit der die geschützte Datei geöffnet werden kann, wird ein Viewer zum Öffnen von Dateien genutzt, die mit dem Azure Rights Management-Dienst geschützt wurden.

Die RMS-Freiagbeanwendung funktioniert mit Azure Information Protection, aber auch mit einigen Einschränkungen mit der lokalen Version AD RMS.

Unter https://track.azurerms.com oder über den AIP Client lässt sich auf einer Website für die Dokumentnachverfolgung ein RMS-verschlüsseltes Dokument nachverfolgen oder widerrufen.

Neu: Wenn Sie sich als Administrator für Azure Information Protection anmelden (globaler Administrator), können Sie auf das Adminsymbol in der rechten oberen Ecke der Seite klicken, um in den Administratormodus zu wechseln. So können Sie die Dokumente anzeigen, die von den Benutzern in Ihrer Organisation freigegeben wurden.

Außerdem unterstützt Azure RMS gängige Endbenutzergeräte, die unter Windows, Mac OS, iOS, Android oder Windows Phone ausgeführt werden.

Auf der Microsoft Webseite hier sind die Anwendungen aufgeführt, die den Azure Rights Management-Dienst (Azure RMS) nativ unterstützen, der den Schutz von Daten für Azure Information Protection bietet. Diese Anwendungen werden auch als „RMS-aktiviert“ bezeichnet.

Übersicht über die Pläne von Azure Information Protection

Sicherheits-, Compliance- und gesetzliche Anforderungen

Eine aktuelle Vergleichsfolie gibts bei uns über unser skilllocation Abonnement.

Azure RMS unterstützt die folgenden Sicherheits-, Compliance- und gesetzlichen Anforderungen:

- Verwendung von Kryptografie gemäß Industriestandard und Unterstützung von FIPS 140-2, wenn der Mandantenschlüssel von Microsoft erstellt und verwaltet wird (Standard) oder wenn der eigene Mandantenschlüssel verwendet werden soll (BYOK).

- Azure Information Protection verwendet immer RSA 2048 für Kryptografieaufgaben mit öffentlichem Schlüssel und SHA 256 für Signaturvorgänge. Im Vergleich unterstützt AD RMS RSA 1024 und RSA 2048 sowie SHA 1 und SHA 256 für Signaturvorgänge. Sowohl Azure Information Protection als auch AD RMS verwenden AES 128 für die symmetrische Verschlüsselung

Weitere Informationen finden Sie unter Von Azure RMS verwendete kryptografische Steuerelemente: Algorithmen und Schlüssellängen. - Unterstützung für Thales Hardwaresicherheitsmodule (HSMs), damit Sie Ihren Mandantenschlüssel in Microsoft Azure-Rechenzentren speichern können. Azure RMS verwendet getrennte Security Worlds für seine Rechenzentren in Nordamerika, EMEA (Europa, Naher Osten und Afrika) und Asien, sodass Ihre Schlüssel nur in Ihrer Region verwendet werden können

- Weitere Informationen finden Sie im Artikel Kryptografiesteuerelemente zum Signieren und Verschlüsseln in diesem Thema und in AD RMS-Kryptografiemodi.

Zertifiziert für Folgendes:

- ISO/IEC 27001:2013 (enthält ISO/IEC 27018)

- SOC 2 SSAE 16/ISAE 3402 Attestations

- HIPAA BAA

- EU-Modellklauseln

- FedRAMP als Teil von Azure Active Directory in Office 365-Zertifizierung, ausgestellt von FedRAMP Agency Authority to Operate durch HHS

- PCI DSS Level 1

Weitere Informationen zu diesen externen Zertifizierungen finden Sie im Azure Trust Center.

Bezeichnungen & Klassifikationen für die Aufbewahrung

Im Sommer 2017 wurde im Security & Compliance Center von Office 365 der Bereich Klassifikationen erweitert. Über Beschriftungsrichtlinien lässt sich nun nicht nur die Aufbewahrung von Dokumenten, sondern auch deren Löschung einstellen. So muss nach DS-GVO/GDPR ein User das Recht auf Löschung bekommen. Dh. z.B. ein Bewerber hat das Recht, dass seine Bewerbungsunterlagen nach 2 Monaten gelöscht werden. Das kollidierte eigtl. mit der Journal-Basierten Aufbewahrung. Nun hat Microsoft rechtzeitig zur Einführung von DS-GVO die Richtlinie bereits so definierbar gemacht, dass beides (Entweder/Oder) möglich ist:

Spezielle Hinweise

- Auch alle beim Öffnen einer Datei erstellten temporären Dateien werden verschlüsselt.

- Die AD RMS-Serverrolle unter Windows Server 2008 R2 unterstützt Microsoft SQL Server 2000 nicht.

- In RMS werden 2048-Bit-RSA-Schlüssel für den RMS-Server und 1024-Bit-RSA-Schlüssel für die Computer- und Clientschlüsselpaare verwendet.

- Nutzungslizenzen werden immer für einzelne Benutzer ausgestellt: Wenn der Benutzer, der die Lizenz anfordert, zu diesem Zeitpunkt ein Mitglied der angegebenen Gruppe ist, wird die Nutzungslizenz für die Benutzer-ID ausgestellt.

- RMS stellt XrML-Zertifikate (eXtensible Rights Markup Language) aus. Die dadurch ermöglichte Benutzerdarstellung und Richtlinienstruktur geht über den Rahmen von X.509v3-Zertifikaten hinaus.

- Die Azure Information Protection-App erfordert mindestens die Versionen iOS 8 oder Android 4.4.